日記+コメント付きブックマーク+他人にも役に立つかもしれない情報など。

(更新情報: RSS(ツッコミ付き) / RSS(ツッコミ抜き) / LIRS)

- p (01/03)

- Thiramil (10/26)

- 久々にいまむらを食べたい通りすがり (09/28)

- Fluxadir (05/16)

- Antiprestin (11/08)

2008/07/12

_ [電子政府][PKI] LGPKI の自己署名証明書・フィンガープリント一覧のページがオレオレ証明書化している

まるちゃんの情報セキュリティ気まぐれ日記経由で知ったのだが、「地方公共団体組織認証基盤(LGPKI)における「WebTrust for CA」検証報告書の取得について」というプレスリリースが(財)地方自治情報センター (LASDEC) から出ていた。

2006年9月に LGPKI のルート証明書が飛び入りで IE 標準装備になった時の前提条件が約2年越しでついに実現されたらしい。

これ自体はめでたいことで、確かに評価されていいことだと思う。よくやった、感動した。

…ところが、LASDEC はこれと同時にとんでもないことをしてくれてしまった。

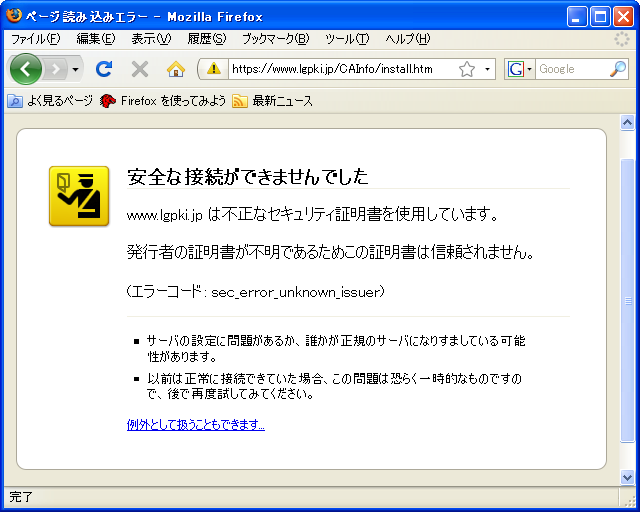

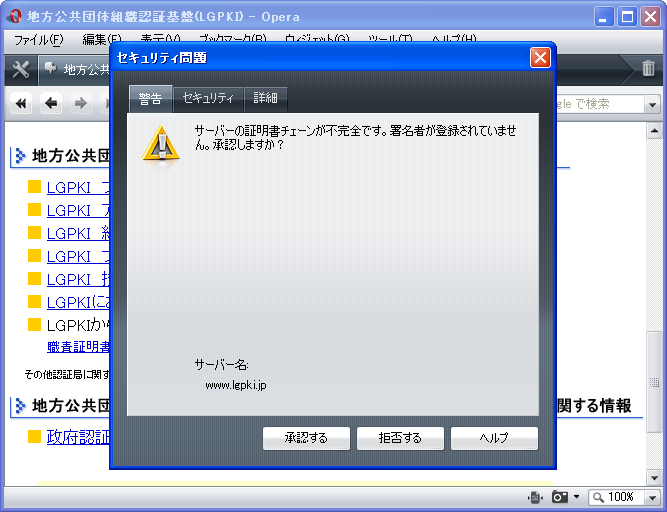

これである↓

… LGPKI の証明書ダウンロードおよびフィンガープリント一覧のページを保護しているサーバ証明書がオレオレ証明書に変えられている…!

過去の自分の日記によれば、以前は2006年7月11日付けで VeriSign から発行されたサーバ証明書で保護された状態になっていた。

しかし、LASDEC はこれをいつの間にか LGPKI 自身が発行する証明書で保護する形に悪化させてしまったのだ。

www.lgpki.jp の現在のサーバ証明書の発行日を見ると 2008/07/04 とのことなので、おそらく2006年7月11日に取得した VeriSign のサーバ ID の契約を2年で打ち切ったのだろう。

既報の通り、現在の IE には LGPKI のルート証明書が標準搭載されているので、IE では問題なくアクセスできる。しかし、それ以外のブラウザにとっては「箱の鍵は箱の中」状態。

LASDEC はなんという意志決定をしてしまったのだろう。2年前の7月、何のために VeriSign のサーバ ID を買ったのか、それがどのような役割を果たしていたのか、契約を打ち切る前に考えなかったのだろうか。

改めて振り返ると、そもそもの発端は、このページは以前はもともと生 HTTP で提供されており、安全な通信経路でルート証明書をダウンロードできないしフィンガープリントの検証も行えない、ということが「GPKI および LGPKI におけるルート証明書配布方式の脆弱性と解決策」等で指摘され、また高木浩光氏による自治体への電凸が次々公開され静かな祭りになったことが始まりだったと思う。

2006年7月に VeriSign のサーバ証明書で保護するように変更されたのは、その問題を改善するためだったはずだ。

しかし、その2ヶ月後の9月には突如 GPKI/LGPKI のルート証明書が IE 標準搭載になったので、IE ユーザのことだけしか考えないのであれば、その時点で VeriSign のサーバ署名書を利用する意味は既に無くなっていた。あくまで IE ユーザのことだけしか考えないのであれば。

しかし、クロスブラウザは当たり前という業界の常識はもとより、特定ベンダーのソフトウェアへの依存を排除していこうという方針の政府としても、それは当然不適切で、「IE 以外のブラウザのことは知りません」とは言えないはずだ。Firefox や Opera や Safari 等でも LGPKI を利用してもらうためには、当面はやはりまず手動でルート証明書のインストールやフィンガープリントの確認を行ってもらう必要が依然として残るのであって、それにはやはり VeriSign 等の広く認知されている認証局の証明書でその案内ページを保護する必要があったのである。

この状況については、WebTrust for CA の検証報告書を取得できただけでは何も変わらない。

それに基づいて (Windows 以外の) 各 OS・ブラウザベンダーが LGPKI のルート証明書を標準搭載するという状況が整って初めて変わるのである。

なのに、LASDEC はこの時期に突然 VeriSign のサーバ ID の利用を打ち切りオレオレに戻ってしまった。

もし「WebTrust for CA も取れたしもう VeriSign に頼る必要はないだろう」という考えでこの方向転換を実施したとすれば、それはまるでナンセンスだ。

LGPKIアプリケーション認証局では、「WebTrust for CA(注)(Certification Authority)」の規準に基づく検証報告書を取得しました。

これにより、LGPKIアプリケーション認証局が発行した証明書は安全で信頼できるものとして認識され、利用者は安心して通信を行うことができるようになります。

[地方公共団体組織認証基盤(LGPKI)より引用]

検証報告書を取得しただけではならない。

また、主要なWebブラウザにおいて「信頼されたルート証明機関」に自己署名証明書を登録するための条件を満たしたことになります。

[地方公共団体組織認証基盤(LGPKI)より引用]

条件を満たしたことは大変結構だが、それだけでは実質的に何も改善されていない。

それにしても、かつてあれだけ叩かれたのにも関わらず、Firefox 3 が IE 7 以上にオレオレ証明書に対して厳しく取り扱うようになったにも関わらず…

年間8.5万円程度をケチることがそんなに大事なのか? こんな醜態を晒してまで VeriSign から脱却する意味があったのか? 実に残念なことだ。

_ [SSL][PKI][Mac] Mac OS X がいつの間にか LGPKI 対応になっていた

さて、Firefox では上記のように酷い状況だが、Safari (Mac OS X) ではどうなのだろうか。(Windows 版の Safari は OS の証明書リポジトリを利用しているようなので、IE と同じ結果になる)

試しに手元の Mac OS X 10.4.11 (PPC) で接続したところ、警告無く正常に接続された。

「AppCAG2 Mac」でググると、「Mac OS X 10.4.9 Update」の

./System/Library/Keychains/Anchors/AppCAG2.cer

[Mac OS X 10.4.9 Updateより引用]

がヒットする。

セキュリティ証明書がアップデートされます。

[Mac OS X 10.4.9 Update (delta) についてより引用]

これに含まれているのだろうか。

アップル - サポート - ダウンロード - Mac OS X 10.4.9 Update (PPC) で MacOSXUpd10.4.9PPC.dmg をダウンロードし内容を確認してみたところ、確かに上記のファイルが含まれており、LGPKIにおける自己署名証明書で配布されているファイルと一致した。

一方アップル - サポート - ダウンロード - Mac OS X 10.4.8 Combo Update (PPC) には含まれていなかったので、Mac OS X では2007年3月13日リリースの 10.4.9 から LGPKI 第二世代 CA ルート証明書が標準装備になったと考えて良さそうだ。

Windows の2006年9月28日よりは半年ほど遅いが、2008年7月7日よりは約18ヶ月も前に Mac OS X にも標準搭載となっていたことになる。

これは Windows の時と同様に内閣官房や LASDEC から何らかの要請を行った結果なのだろうか。それとも Mac は Windows よりも電子政府利用に向かないというレッテルを貼られたくない Apple が右へ習えで積極的に取り入れたのだろうか。Mac OS X での LGPKI 対応については LASDEC 等からの一次情報が全然無いためさっぱりわからない。

Mac OS X 10.5 Leopard は手元にインストールメディアがないのではっきり確認できないが、2007年10月26日という発売日から考えて 10.5.0 の時点で標準装備されている可能性が高い。

少なくともアップル - サポート - ダウンロード - Mac OS X 10.5.4 Combo アップデートには含まれていなかった。

そういう意味では、Windows も Mac OS X もサポート期間中のバージョンについては標準装備になったので、大義名分は果たしたと中の人は考えたのかもしれないが…。